|

При постоянном росте количества электронных преступлений, наблюдаемом на сегодняшний день, для обеспечения электронной безопасности компании любого размера требуются значительные инвестиции. При постоянном росте количества электронных преступлений, наблюдаемом на сегодняшний день, для обеспечения электронной безопасности компании любого размера требуются значительные инвестиции. Новые угрозы требуют предпринимателей держать руку на пульсе и постоянно вкладывать в использование новейших решений и методик, для того, чтобы надежно защитить себя. Однако, не все предприниматели готовы к таким инвестициям, в результате чего некоторые виды угроз игнорируются. В то время как минимальные средства защиты от внешних атак и вредоносного программного обеспечения, такие как анти-вирус и брандмауэр, используются в каждой компании, не многие предприниматели готовы инвестировать в профессиональные инструменты для борьбы с внутренними угрозами, предпочитая полагаться в этом на встроенные средства системы. В частности, широко распространено мнение, что система Linux менее уязвима к различным угрозам, однако даже здесь плохо защищенная привилегированная учетная запись представляет серьезную опасность. В этой статье мы рассмотрим, какие инструменты Linux предлагает для управления и защиты привилегированных учетных записей, как этими инструментами пользоваться и насколько они эффективны на практике. Виды учетных записейLinux использует несколько разных видов учетных записей:

Linux предоставляет большую свободу при работе с учетными записями. Можно создать несколько супер-пользователей, назначить разным пользователям или их группам различные наборы привилегий по записи, чтению и выполнению файлов и папок, изменить владельцев этих объектов, и т.д. Однако, подобная широта возможностей также предоставляет большую свободу действий для злоумышленников, особенно если эти злоумышленники – ваши собственные системные администраторы. Учетная запись супер-пользователя является наиболее уязвимым элементом системы, так как без нее невозможно запустить определенные программ и получить доступ к защищенной информации и настройкам. Поэтому в Linux существуют определенные способы защиты таких учетных записей, о которых мы поговорим ниже. Защита привилегированных учетных записей в LinuxЛюбая учетная запись супер-пользователя в Linux должна быть защищена паролем. Операционная система попросит вас указать пароль к такой учетной записи при установке или при первом использовании. Тем не менее, само использование этой учетной записи несет в себе определенный риск безопасности и должно избегаться, особенно если у вас в компании работает несколько системных администраторов. Гораздо безопаснее делегировать полномочия супер-пользователя учетной записи обычного пользователя. Сделать это можно с помощью двух команд – su и sudo. Несмотря на похожесть обоих команд с точки зрения функций, которые они выполняют, работают они по-разному.

Команда sudo не требует пароля от учетной записи супер-пользователя, достаточно просто знать пароль от учетной записи, используемой в данный момент. Вместо этого, супер-пользователь напрямую определяет какие пользователи могут использовать команду sudo. Данная команда также автоматически блокирует дополнительные полномочия, если пользователь остается неактивен в течении более чем 5 минут, предлагая дополнительную защиту на случай, если системный администратор отлучился, забыв завершить сессию. Делегирование административных полномочий обычным пользователям позволяет ограничить контроль администратора над системой, а также дает возможность осуществлять мониторинг его действий. Например, так как каждый администратор имеет свою собственную учетную запись, легко обнаружить, когда администратор авторизуется в необычное время, что может свидетельствовать о взломе учетной записи или вредоносных действиях с его стороны. Однако, по-настоящему эффективная защита от внутренних угроз невозможна без полноценного представления о всех действиях пользователя. Далее мы рассмотрим инструменты мониторинга, которые существуют в системе Linux и оценим их эффективность для обнаружения и предотвращения внутренних угроз. Инструменты мониторингаВ Linux существует ряд команд, позволяющих супер-пользователям просмотреть данные об утилизации системных ресурсов, а также системные логи. Одним из примеров этого является популярная команда top, которая дает возможность просматривать информацию обо всех запущенных процессах в реальном времени. С помощью этой команды можно проверить какие системные ресурсы используются и какие процессы запущенны всеми пользователями системы, что позволяет получить определенное представление об их действиях. Также Linux имеет встроенные инструменты по мониторингу сетевой активности, позволяющие не только перехватывать траффик, но и сохранять его для того, чтобы в дальнейшем провести более детальный анализ. Такой инструмент значительно эффективнее, чем стандартные средства Windows, позволяющие осуществлять мониторинг, но не позволяющие сохранять траффик. Средства мониторинга, встроенные в Linux в целом достаточно эффективны и дают хорошее представление о состоянии системы. Тем не менее, они все-же, прежде всего, разработаны с целью поиска и устранения ошибок и эффективного администрирования системы, и не очень хорошо подходят для борьбы с внутренними угрозами. Данные средства не дают достаточного количества информации для надежного выявления внутренних атак. Несмотря на большое количество встроенных возможностей по контролю и мониторингу привилегированных пользователей в Linux, организовать надежную защиту супер-пользователей, ограничившись только встроенными ресурсами системы практически невозможно. Если вы хотите действительно надежно защитить свои компьютеры на базе Linux как от внешних, так и от внутренних угроз, то вы обязаны использовать профессиональные системы контроля привилегированных пользователей, а также системы по мониторингу их действий. Используя комбинацию этих решений, вы сможете не только своевременно обнаружить и предотвратить взлом учетной записи, но и вредоносные действия со стороны своего собственного сотрудника. Источник https://www.ekransystem.com/en 25.07.2016 |

Net&IT

| |

| Инженеры воссоздали голопалубу Star Trek с помощью ChatGPT и видеоигр | |

В сериале Звездный путь: Следующее поколение к... | |

| |

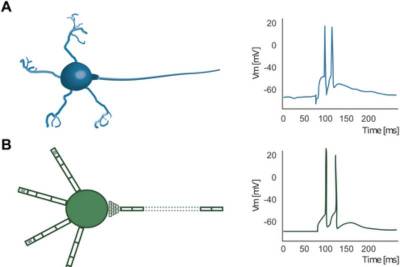

| IC: Исследователи тестируют биологическую безвредность нейроморфной сети | |

Биологический мозг, в особенности человеч... | |

| |

| Science: Аналоговые вычисления дают решать сложные уравнения и экономят энергию | |

Группа исследователей, включая инженеров Масса... | |

| |

| В 40% случаев люди ошибочно называют сгенерированное фото человека реальным | |

Если вам недавно было трудно понять, явля... | |

| |

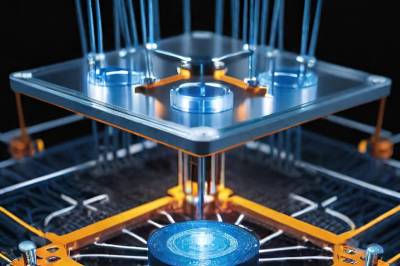

| Physical Review X: Сеть квантовых датчиков повышает точность измерений | |

Квантовые системы, используемые в квантов... | |

| |

| Scientific Reports: ИИ показал больший творческий потенциал, чем человек | |

Еще один балл в пользу искусственного инт... | |

| |

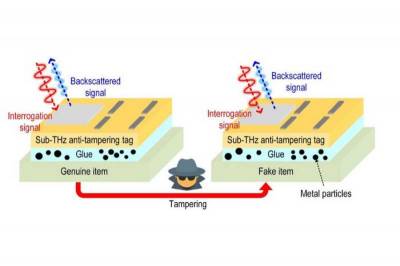

| Крошечную метку на замену RFID сделали еще надежнее | |

Несколько лет назад исследователи Массачу... | |

| |

| Привыкнув доверять, люди не поймут, когда ИИ начнет манипулировать | |

Согласно обширному обзору, в настоящее вр... | |

| |

| Умные серьги с низким энергопотреблением будут измерять температуру по мочке уха | |

Умные аксессуары становятся все более рас... | |

| |

| Для борьбы с бешенством разработали приложение для распознавания собачьих морд | |

Новое приложение для распознавания собачь... | |

| |

| Генеративный ИИ помогает ученым объяснить человеческую память и воображение | |

Последние достижения в области генеративн... | |

| |

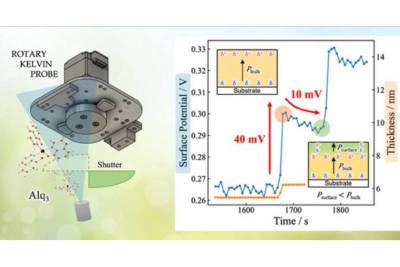

| Ученые приблизились к более легким и гибким оптоэлектронным устройствам | |

Органические оптоэлектронные устройства, такие... | |

| |

| ChatGPT перелопатил почти весь интернет, но пока не научился рассуждать | |

Языковые модели ИИ переживают бум. В ... | |

| |

| Если сотрудникам скорой помощи поможет ИИ, они смогут спасать больше жизней | |

Чтобы определить, насколько серьезно пострадал... | |

| |

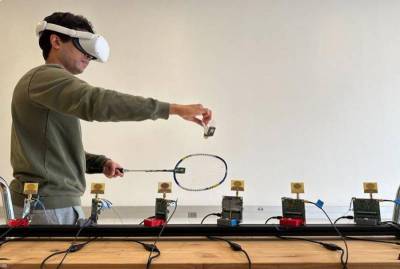

| Беспроводная система отслеживания улучшит впечатления от расширенной реальности | |

Новая технология, разработанная инженерами Кал... | |

| |

| PNAS Nexus: ИИ пока еще далеко до человеческих способностей мыслить | |

Атанасиос С. Фокас рассматривает актуальный во... | |

| |

| Nature: ИИ генерирует белки с исключительной прочностью связывания | |

В новом исследовании, опубликованном 18 декабр... | |

| |

| Nature Computational Science: ИИ может предсказывать события в жизни людей | |

Искусственный интеллект, разработанный для&nbs... | |

| |

| Разработан фреймворк ИИ для определения новых показаний к применению лекарств | |

Ученые из компании Klick Applied Sciences... | |

| |

| Искусственный интеллект отлично справляется с имитацией, но не с инновациями | |

Системы искусственного интеллекта часто изобра... | |

| |

| Nature Electronics: Изменение памяти дает новые вычислительные возможности | |

Ученые Рочестерского университета разработали ... | |

| |

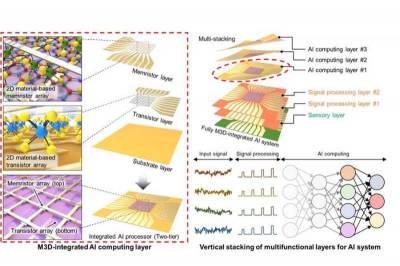

| Nature: 2D-материал изменяет форму 3D-электроники для искусственного интеллекта | |

Многофункциональные компьютерные чипы эволюцио... | |

| |

| Началась регистрация на конкурс «Битва искусственных интеллектов» | |

Стартовал отборочный этап Международного техно... | |

| |

| Наступает новая эра творческого партнерства в эпоху генеративного ИИ | |

Последние достижения в области генеративн... | |

| |

| Ученые разрабатывают инструменты для использования ИИ в юридическом образовании | |

В то время как многие с опаской... | |

| |

| Создан метод тонкой настройки модели ИИ на устройствах с ограниченными ресурсами | |

Персонализированные модели глубокого обучения ... | |

| |

| Новая уязвимость процессора подвергает опасности виртуальные машины | |

В области облачных вычислений, то есть до... | |

| |

| Разработан новый квантовый подход к безопасности облачных хранилищ данных | |

Распределенные облачные хранилища —... | |

| |

| ACS Applied Energy Materials: Разработаны солнечные батареи для помещений | |

Так называемый Интернет вещей — от&... | |

| |

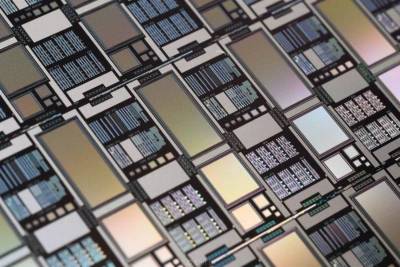

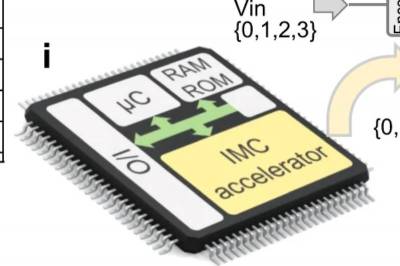

| Ученые разработали энергоэффективный чип для искусственного интеллекта | |

Основная идея проста: в отличие от п... | |